Un éditeur en sécurité baptisé Zimperium a publié cette semaine un petit outil visant à illustrer la façon dont on peut prendre à distance le contrôle d’une trottinette électrique Xiaomi M365 via sa liaison Bluetooth. Une fois la connexion établie, ce hack permet de contrôler à distance les paramètres de la trottinette : l’attaquant peut par exemple activer le verrouillage, accélérer ou freiner depuis son propre téléphone, au détriment de celui qui pilote l’engin.

Zimperium explique que l’accès aux contrôles distants via l’application Xiaomi est normalement protégé par mot de passe, mais la protection offerte par ce dernier n’est pas implémentée correctement, ce qui permet de la contourner au moyen d’un logiciel adapté. « Le mot de passe est validé au niveau de l’application, mais la trottinette ne garde aucune trace de l’état lié à l’authentification », précise l’éditeur. L’utilisateur se croit donc protégé parce que son application exige un mot de passe, mais le statut (loggé ou non loggé) n’est pas sauvegardé sur l’engin, ce qui autorise les nouvelles demandes de connexion.

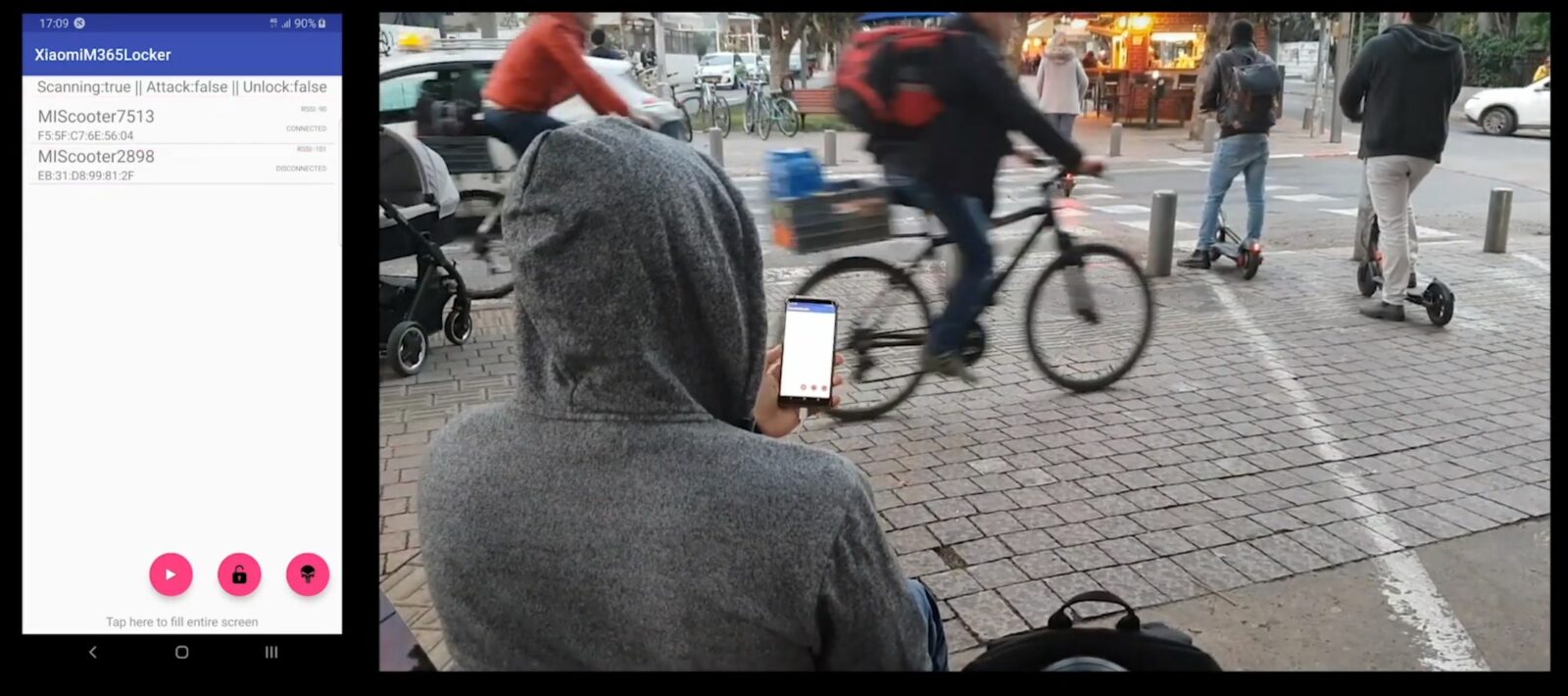

Pour étayer ses dires, Zimperium publie une vidéo dans laquelle un attaquant bloque à distance une M365 à l’insu de son utilisateur légitime. L’éditeur explique avoir signalé sa découverte à Xiaomi avant de la rendre publique. Le constructeur lui aurait répondu que la faille était déjà connue en interne, sans s’engager sur un quelconque correctif.

Suite à cet échange relayé sur son blog, l’éditeur a rendu public un proof of concept baptisé XiaomiM365Locker permettant de verrouiller ou déverrouiller à distance une trottinette.

Faut-il s’inquiéter ? En théorie, les utilisateurs individuels peuvent craindre des malveillances ponctuelles, mais le risque semble tout de même limité. Notez qu’en principe, vous êtes avertis par un bip sonore quand une connexion Bluetooth est déclenchée sur votre trottinette. Les opérateurs de flottes de trottinettes électriques en libre service qui utilisent des M365 pourraient quant à eux avoir du souci à se faire, mais le principal d’entre eux, Bird, utilise des firmwares modifiés qui comblent cette vulnérabilité.

Reste à voir tout de même si Xiaomi corrigera cette vulnérabilité via une mise à jour firmware pour tous les usagers grand public…

Une pure mensonge, juste pour faire de la mauvaise pub, c’est tout. Moi j’ai essayé, et ça marche pas . La concurrence est prête à tout. Franchement

Ils m’ont volé mon trottinette dans la zone lyon 4e